Reading Time: 1 minutes

2022年3月1日に、トヨタ自動車の仕入れ先企業の小島プレス工業がサイバー攻撃を受けたことを公表しました。

同社は「脅迫メッセージの存在を確認した」とコメントしているため、ランサムウェア(身代金要求型ウイルス)の被害を受けた可能性が高いとされています(2022年3月8日時点)。

この記事では被害企業が急増しているランサムウェアの実態と、企業がとるべき対策について、分かりやすくご紹介します。

トヨタ関連企業が受けたサイバー攻撃について

2021年3月1日、トヨタ自動車の主要取引先の1社、小島プレス工業がマルウェアの被害を受けたと発表しました。

これにより、同社は影響範囲の特定などのため、社内サーバーを一度すべて停止する事態にまで追い込まれました。

影響は同社にとどまらず、トヨタは3月1日に国内の全工場での生産を停止しています。

その他にも、日野自動車やダイハツ工業が同日の生産を一部、制限するなど、影響が広がりました。

前述のように、同社を襲ったマルウェアはランサムウェアの可能性が高いとされています(2022年3月8日時点)。

日本の基幹産業に深刻な損害を与えたランサムウェアはいったいどういうものなのか。

次の章で詳しく見ていきましょう。

ランサムウェアの概要

ランサムウェアとは?

ランサムウェアは、搾取したファイルを暗号化するなどしてコンピューターの利用に制限をかけた後、ファイルを復号するためのお金(身代金)を要求するマルウェアの一種です。

近年、ランサムウェアによる被害が大規模化し、深刻な影響がでています。米パロアルトネットワークス社の調査によると、2021年における身代金の要求額は約6億円、平均支払額は約6,500万円にも上りました。

ランサムウェアに感染するとどうなる?

ランサムウェアに感染すると、PCや企業ネットワークの有効な操作ができなくなり、企業の基幹業務ができない状態に追い込まれます。

一例として、アメリカの燃料供給用パイプラインの大手、コロニアル・パイプライン社が2021年にランサムウェアの被害を受けた際には、5日間にわたって操業を停止する事態となりました。

石油の供給が滞ったことにより、経済活動や一般市民の生活にまで影響が及び、大きな注目を集めることになります。

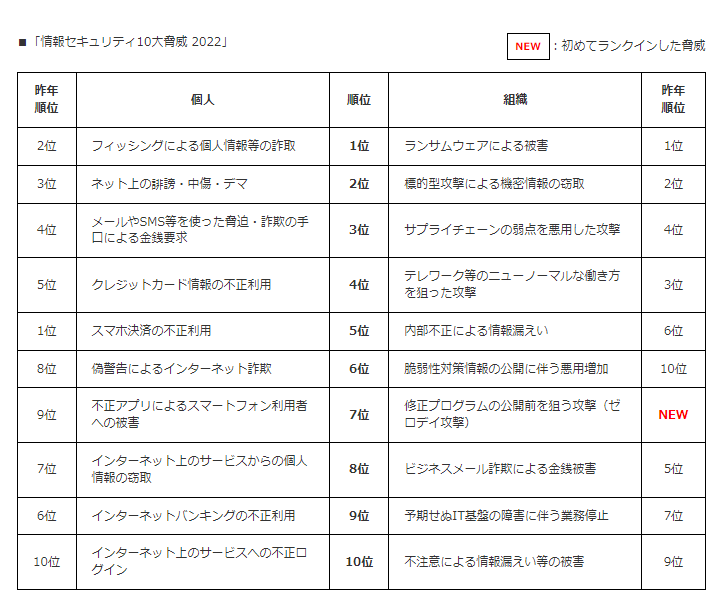

IPAの「情報セキュリティ10大脅威 2022」では第1位にランクイン

被害や影響の大きさから、IPA(情報処理推進機構)が公表した「情報セキュリティ10大脅威 2022」の組織部門では、「ランサムウェアによる被害」が第1位として紹介されています。

2021年に続き、2年連続での第1位となりました。

「情報セキュリティ10大脅威 2022」は2021年に影響が大きかった情報セキュリティ事案から、研究者や企業の実務担当者が審議・投票を行い決定したものです。

多くの有識者が、情報セキュリティにおける最大の脅威として認識していることを意味しています。

出典:情報セキュリティ10大脅威 2022:IPA 独立行政法人 情報処理推進機構

https://www.ipa.go.jp/security/vuln/10threats2022.html

2月下旬からランサムウェア攻撃が急増

近年、被害件数が多くなっているランサムウェアですが、日本では特に2022年2月下旬から被害が急増しているとの情報があります。

理由について日経クロステックでは、セキュリティコンサルティングなどを手がけるS&Jの三輪信雄社長のコメントとともに、下記のように紹介しています。

では何が理由か。「最近見つかった脆弱性」(三輪社長)という。具体的には、ネットワークセキュリティー装置を手掛ける米SonicWall(ソニックウォール)が2021年12月から2022年2月にかけて公表した、VPN(仮想私設網)装置「Secure Mobile Access(SMA)100」シリーズの複数の脆弱性だ。脆弱性を悪用された場合、認証情報が盗まれるなどの被害に遭う恐れがある。

引用元:トヨタ取引先のサイバー被害で露呈した「供給網リスク」、狙われる保守用VPN装置 | 日経クロステック(xTECH)

VPN装置は、離れた拠点間をプライベートネットワークのようにつないで通信できる機器です。

テレワークをする際、自宅から安全にオフィスのネットワークに接続する仕組みを構築できるため、ここ数年で多くの企業が導入するようになりました。

このVPN装置に脆弱性があると、第三者が社内ネットワークに不正アクセスできるようになってしまいます。

このため、ランサムウェア攻撃を誘発する原因となってしまっているようです。

ここまでランサムウェアの被害をご紹介してきました。

次の章では、被害の発生を防ぐため、あるいは被害を小さくするために企業がどのような対策をとれるのかを見ていきます。

ランサムウェアに有効な対策5点を紹介

ランサムウェアへの対策としては、ウイルス対策ソフトの導入など基本的なセキュリティ向上策のほか、以下の5点は必須とも言えるものです。

OSやアプリケーションを常に最新の状態に保つ

OSやアプリケーションに脆弱性が見つかった場合、即座にバージョンアップして脆弱性を解消することで、攻撃に利用されるリスクを減らすことができます。

特に、VPN装置などのインターネットに接している機器(ゲートウェイ機器)のほか、「Active Directory」などの認証システムは重要です。

Active Directoryは、ユーザー情報やサーバーやクライアントなどの各種リソースを一元管理し、また認証システムを提供するツールです。これまでのランサムウェアの被害例でも、攻撃者は不正アクセス後、まず初めにドメインコントローラーにアクセスしたうえで、ネットワーク上のホストや共有フォルダを検出し、暗号化していくケースが多くなっています。

脆弱性を悪用されないよう、JVN iPedia(脆弱性対策情報データベース)などが公開する情報をこまめに確認し、手持ちの機器やソフトウェアの情報がないかチェックしましょう。

また、当社のPatchManager Plusなどのパッチ管理ソフトを利用することで、脆弱性が見つかったソフトウェアへのパッチ適用を迅速に行うことができます。

セキュリティ対策に不安がある方は、こういったツールを利用するのもよいでしょう。

VPN装置の運用を見直す

前述したように、VPN装置の脆弱性は攻撃者にとって恰好の的となりますので、セキュリティ装置の中でも特に気を配っておかなければなりません。

VPN装置の運用が適切かどうか、下記の項目などを参考に見直してみましょう。

- 従業員向けのVPN装置とは別に、保守用のVPN装置がないか

- 管理者権限は適切か(必要最小限の人だけが管理できるようになっているか)

- IPアドレスが制限され、特定の環境以外からアクセスできないようになっているか

ファイルの定期的なバックアップ

もしランサムウェアに感染してしまった場合でも、必要なファイルのバックアップがあれば業務を継続することができます。

特に基幹業務に使うような重要なファイルは、必ずバックアップをとっておくようにしましょう。

ただし、バックアップの保存先が、日常業務で利用するネットワークに常時接続されていると、バックアップファイルまで暗号化されかねません。

そのためIPAでは、バックアップにおける留意事項として下記の3点をあげています。

IPAの「ランサムウェア対策特設ページ」を参照しつつ、適切な管理方法を検討してください。

- バックアップに使用する装置・媒体は、バックアップ時のみパソコンと接続する

- バックアップに使用する装置・媒体は複数用意し、バックアップする

- バックアップ方式の妥当性を定期的に確認する

ログの分析および監視

攻撃者に不正アクセスを受けた場合でも、機器のログ情報を監視していれば、不正アクセスを検知できる可能性があります。

平常時と比較して、VPNログインの認証失敗の数が多くなっていないか、普段、業務に関わりがないユーザーがファイルを操作していないか、といった項目の確認が、不正アクセスの早期発見につながります。

ログの監視というと、セキュリティの専門家といった高度な知識が必要というイメージもあります。

ですが、当社のLog360のようなSIEM(セキュリティ情報イベント管理)ツールを利用することで、高度なログ分析が容易にできるようになります。

ログの活用に不安がある方はSIEMツールの利用もご検討ください。

社員へのセキュリティトレーニング

近年のランサムウェア攻撃は巧妙化しています。

一見すると、なんの問題もないようなメールを開くと感染する「標的型攻撃メール」による被害件数が増加しています。

こうした攻撃メールや、不正なURLに引っかかるリスクを下げるために、社員向けにセキュリティトレーニングなどを実施しましょう。

企業向け研修など有料の講座もありますが、IPAが作成している動画コンテンツなど無料で利用できるものもあります。

その他、標的型攻撃メールを疑似体験する訓練を実施するのも、社員のセキュリティリテラシー向上に有効です。

トレーニングや訓練によって、社員ひとりひとりのセキュリティ意識を向上させることが必要です。

ランサムウェア対策をサポートする低価格ツールのご紹介

当社が提供するIT運用管理ツール群「ManageEngine」には、前述のランサムウェア対策をサポートできるものがあります。

対策につながる、ManageEngine製品を一挙にご紹介します。

パッチ管理ツール Patch Manager Plus

Patch Manager Plusは、WindowsやMac、Linuxなどのほか、350種を超えるサードパーティアプリケーションに対応したパッチ管理ツールです。ランサムウェア攻撃の対象となりやすいActive Directoryのパッチ管理にも対応しています。

社内のPCのパッチ適用状況をスキャンして把握できるうえ、自動で最新のパッチ情報を収集して適用することができます。

※Patch Manager Plusは、エージェント型のパッチ管理ツールです。製品の各種機能を利用するには、管理対象のコンピューターにエージェントをインストールする必要があります。

Patch Manager Plusがより理解できる関連資料

SIEMツール Log360

Log360はあらゆるログの一元管理機能や、Active Directoryのセキュリティログ可視化機能を備えたSIEMツールです。

ファイアウォール、ルーター、スイッチのようなネットワークデバイスのほか、Linux/UNIXサーバー、Windowsサーバー、アプリケーションなどのログを収集して長期保管しつつ、異常なログを検知した際にアラートを挙げることが可能です。

その他、ログの相関分析(コリレーション)機能により、「不審なユーザーによるソフトウェアインストール」や「不審なユーザーによる複数回のファイルバックアップ」といったような、複数のログを跨いだ疑わしいイベントを検知することができます。

Log360がより理解できる関連資料

ファイアウォール管理ツール Firewall Analyzer

Firewall Analyzerはマルチベンダーのファイアウォール、 UTM、プロキシなどのログを一元管理するツールです。

また、機器に設定されているポリシーを解析し、煩雑したポリシーの整理/管理を実現します。

ログの解析により、VPNログオンに失敗した回数を確認したり、社内リソースにアクセスした際の送信元/宛先IPアドレスを監視することができます。

またファイアウォールのルール管理機能では、現在、設定されているルールを確認しつつ、長期間使用されていないルールを洗い出したり、より望ましいルールを提案したりすることが可能です。

Firewall Analyzerがより理解できる関連資料

- Firewall Analyzer 概要資料

- 5分で読めるebook『Firewall Analyzerで実践するサイバー攻撃の可視化と痕跡調査』

- 30分で詳しく分かる「Firewall Analyzer 製品紹介動画」

まとめ

ランサムウェア攻撃は、事前の対策によって発生確率を減らしたり、被害範囲を小さくすることができます。

重要な対策として、以下の5点をご紹介しました。

- OSやアプリケーションを常に最新の状態に保つ

- VPN装置の運用を見直す

- ファイルの定期的なバックアップ

- ログの分析および監視

- 社員へのセキュリティトレーニング

この記事やIPAなどが公表する関連情報をチェックしつつ、セキュリティツールを活用して備えましょう。

フィードバックフォーム

当サイトで検証してほしいこと、記事にしてほしい題材などありましたら、以下のフィードバックフォームよりお気軽にお知らせください。